WireShark: Tutorial básico

(analizador de protocolos )

WireShark (antes Ethereal) es un programa que analiza el tráfico de nuestra red, se usa para realizar análisis y solucionar problemas en redes de comunicaciones. Este programa se parece a tcpdump, el cual analiza y monitorea todo el tráfico en una red determinada, las diferencias son que este no está disponible en Windows, y que usa libpcap. Nuestro programa, WireShark, en cambio, usa la libreria winpcap que se habrá de instalar junto al programa. Esta librería es la que se encarga de capturar los paquetes. He de añadir que WireShark es multi-plataforma, teniendo en cuenta que para cada tipo de plataforma hemos de usar una libreria diferente, en Windows (winpcap) y en GNU/Linux (libpcap).

Aspectos importantes de Wireshark

- Mantenido bajo la licencia GPL.

- Trabaja tanto en modo promiscuo como en modo no promiscuo.

- Puede capturar datos de la red o leer datos almacenados en un archivo (de una captura previa).

- Basado en la librería pcap.

- Tiene una interfaz muy flexible.

- Gran capacidad de filtrado.

- Admite el formato estándar de archivos tcpdump.

- Reconstrucción de sesiones TCP

- Se ejecuta en más de 20 plataformas.

- Es compatible con más de 480 protocolos.

- Puede leer archivos de captura de más de 20 productos.

bueno este es un tutorial básico, con el fin de familiarizarnos con la interfaz y sus utilidades.

recuerda wireshark te pedira el wincap, que es el que te permitira capturar los paquetes.

Al tener instalado wireshark en nuestro ordenador, lo abrimos y nos aparece una ventana con la siguiente:

ahora lo que haremos sera configurar nuestra tarjeta de red, para ello vamos a capture > options.

y elegimos nuestra tarjeta. y damos en start.

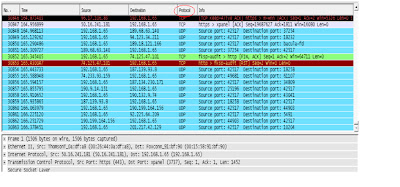

y empieza a capturar los protocolos.

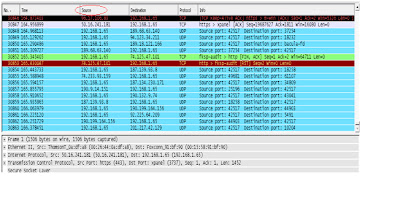

Ahora explicare la función en cada columna.

NO - muestra el numero de paquetes que enviamos y recibimos

TIME- el tiempo que se transmiten los mensajes.

SOURCE- la ip de origen.

DESTINATION- la ip de destino.

PROTOCOL- el protocolo que analiza (tcp, http, udp, arp, etc).

INFO- nos da una pequeña información sobre el protocolo.

cuando queramos pausar o terminar de capturar datos para buscar los resultados que queramos pulsamos el icono siguiente:

Y listos, ya tenemos unas capturas de paquetes de lo que pasa en nuestro PC y en nuestra Red.

Si casualmente la red de otros pcs pasara por la nuestra, o bien fuera un PC server como un proxy o algo así, veríamos además cada IP de donde procede y a donde intenta conectarse, puesto que, podemos detectar que PC tiene esa IP y jugar un poco mas así.

Para buscar resultados y demás podemos pulsar Control + F o Control + B depende del lenguaje y depende de que usemos.

No hay comentarios:

Publicar un comentario